Comparto el texto de esta propuesta sobre el Proyecto de Ley de Delitos Informáticos en la que he participado. El texto completo puede leerse desde su página web.

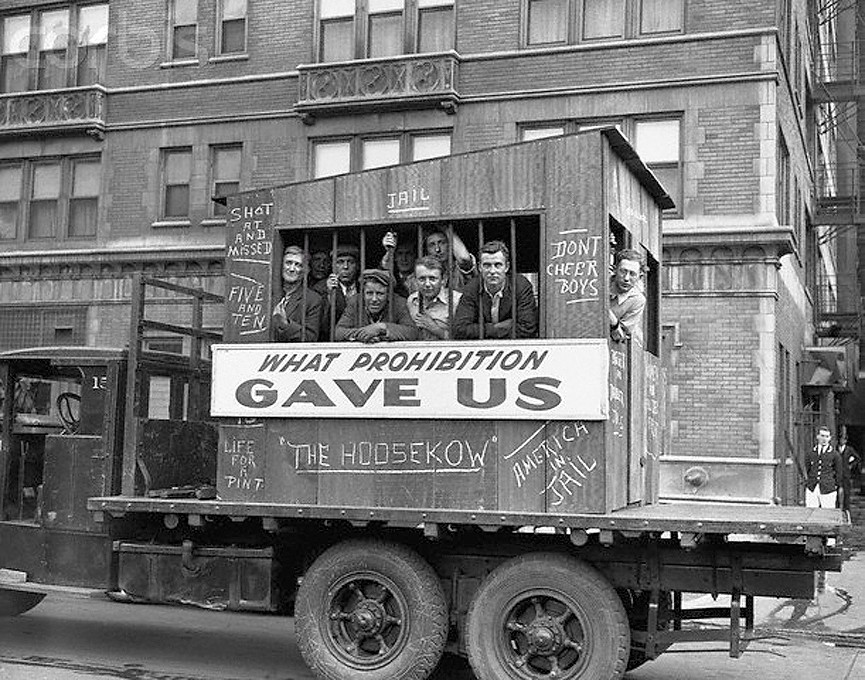

Queremos leyes que nos protejan y nos permitan comunicarnos, hacer negocios y visitar nuestras webs favoritas en un entorno seguro y libre. Como usuarios de Internet, sabemos mejor que nadie lo importante que resulta para una sociedad moderna hacer de Internet un espacio abierto a la libre expresión, la experimentación y el intercambio comercial.

Agradecemos al Congreso por pensar en nosotros y trabajar en una Ley de Delitos Informáticos que le otorgue herramientas a jueces y fiscales para reprimir las conductas criminales llevadas a cabo usando medios informáticos. Por eso, proponemos estos cinco puntos que ayudarán a tener una Ley de Delitos Informáticos que nos otorgue seguridad sin quitarnos libertades fundamentales.

Creemos importante que el Ministerio Público tenga a mano las mejores herramientas para investigar los delitos informáticos

Sin embargo, la información sobre la identidad de los titulares de telefonía móvil, tráfico de llamadas y números IP debe de ser solicitada ante el juez competente, como corresponde siempre que se afectan derechos constitucionales en el marco de la investigación de un delito. Comprendemos que resulta de vital importancia para la investigación que esta información sea proporcionada en forma oportuna por las empresas operadoras, por lo que proponemos mantener el plazo de cuarenta y ocho (48) horas.

También proponemos que las empresas operadoras capaciten a los miembros de la Policía Nacional y el Ministerio Público para comprender las particularidades de esta información. Creemos que estos datos no deben utilizarse como única prueba para vincular al titular de una línea con la comisión de un hecho delictivo. En el caso de los números IP, esta incertidumbre se agrava porque en nuestro país la asignación de números IP es dinámica y puede ser compartida por más de un usuario o equipo, simultáneamente o en momentos distintos.

De lo contrario, por ejemplo, una persona cuya red de Internet inalámbrica esté sin clave podría ser involucrada como sospechosa de la comisión de un delito porque su vecino cometió un hecho delictivo a través de su red inalámbrica.

Creemos que debe de precisarse lo que el Proyecto entiende por “debida autorización” para el uso o manipulación de un sistema informático

Varios artículos del Proyecto señalan como delitos a ciertas conductas que se llevan a cabo sin “autorización” o de forma “indebida”. Sin embargo, no señalan quién debe de proporcionar dicha autorización o bajo qué condiciones debe otorgarse. Creemos que esta incertidumbre puede generar confusión entre los operadores jurídicos y eventualmente ser utilizada para inculpar a personas bajo criterios distintos de los que inspiran la norma, criminalizando conductas domésticas que no generan un daño a terceros.

Así, por ejemplo, el artículo 14 castiga al que “indebidamente” crea, modifica o elimina un documento o cualquiera de sus datos contenidos en un sistema informático o, de cualquier forma, incorpora en un sistema informático un documento ajeno a este. Bajo una lectura estricta de este artículo podría castigarse a cualquiera que traduce (modifica) un documento descargado de Internet o descarga un archivo de Internet desde la computadora de la oficina (incorpora en un sistema informático) por el delito de falsificación de documentos informáticos, ya que no queda claro qué conductas son las “debidas de realizar” en cada caso.

De la misma manera, el artículo 15 condena al que “sin autorización” captura, graba, copia o duplica cualquier dato informático contenido en un medio de almacenamiento de datos informáticos. Bajo esta redacción, conductas como la descarga temporal de archivos de Internet (cache) necesaria para el funcionamiento diario de todas las páginas web sería considerada un delito dado que para mostrar una página web todas nuestras computadores graban o duplican en su disco duro una serie de textos e imágenes sin autorización.

Proponemos que se determine por ley, en cada caso, cuándo se entenderá que existe una autorización para el uso o aprovechamiento debido de un sistema informático así como la manera en la que ésta será probada o se entenderá por otorgada.

Creemos que debe de quedar claro en el texto del Proyecto que solo resultarán penadas aquellas conductas realizadas con la intención de provocar daños u obtener beneficios ilícitos

El artículo 12 de nuestro Código Penal señala que las penas establecidas por ley solo se aplican si el agente actuó con dolo o intención de cometer el delito. Por ende, solo se puede condenar a alguien por un hecho cometido accidentalmente (culposamente) si es que la ley lo señala en forma expresa. Esto significa que, salvo que la ley misma diga lo contrario, es un elemento importante para determinar la comisión de un delito que el agente haya tenido la intención de hacerlo y estado consciente de sus consecuencias.

Sin embargo, es un error común de técnica legislativa incluir el requisito de la “intención de generar un daño” para determinar la comisión de un delito. De la misma manera, algunos artículos del Proyecto hablan explícitamente de la intención de generar un daño u obtener un provecho y otros artículos, como los de posesión de tecnologías, no lo hacen.

Creemos que esta situación puede generar confusión entre los operadores jurídicos. Por ende, sugerimos que se revise las referencias a los elementos subjetivos de la conducta con la finalidad de quede claro que no se está criminalizando conductas o comportamientos llevados a cabo en entornos digitales sin la intención de provocar un daño y que prime la regla vigente en nuestro Código Penal.

Creemos que pueden mejorarse las normas penales sobre infracciones a los derechos de autor

La aplicación de las normas sobre derechos de autor es un debate mundial que no pretendemos cerrar promulgando una norma. Sin embargo, sí creemos que es posible realizar modificaciones para mejorar las leyes que ya tenemos sin desconocer nuestros compromisos internacionales. Al respecto, hay dos acciones puntuales que podemos tomar.

En primer lugar, proponemos que se elimine el artículo 16 del Proyecto porque legisla un tema ya legislado y lo hace para reducir las penas. La redacción de este artículo no ha tomado en cuenta el actual artículo 218 del Código Penal, que ya señalaba una pena de cuatro a ocho años para la reproducción, distribución o comunicación pública de una obra (como puede ser un software) cuando se realiza con fines comerciales u otro tipo de ventaja económica sin la autorización previa y escrita del autor o titular de los derechos. La única diferencia es que el artículo propuesto por el Proyecto exige que la obra se haya obtenido mediante el acceso a cualquier sistema informático o medio de almacenamiento de datos informáticos. Sin embargo, incluso en estos casos puede aplicarse el artículo 218 que consigna un rango de pena mayor y no hace distinción sobre la forma en la que se obtuvo la obra.

Además, con el ánimo de mejorar nuestro marco legal al respecto, proponemos que se modifique el vigente artículo 217 del Código Penal para incorporar en su último párrafo que la interpretación respecto de cuándo se ha incurrido en el tipo penal se haga conforme al régimen de excepciones y usos permitidos del nuestra Ley sobre el Derecho de Autor, Decreto Legislativo 822. Este régimen señala una serie de conductas como la reproducción parcial para fines académicos o el préstamo en bibliotecas que son lícitas respecto de obras divulgadas.

Creemos que el Estado debe comprometerse a capacitar a jueces y fiscales para que puedan aplicar correctamente la Ley

En nuestro país, tenemos muchas leyes y muy poca capacidad institucional para aplicarlas. Creemos que la política de combate a la criminalidad informática debe ser integral y comprender la correcta transferencia de conocimientos y capacidades a jueces y fiscales que aplicarán esta norma. Son ellos quienes apreciarán la variedad de conductas y motivaciones existentes con la finalidad de aplicar la Ley a quien efectivamente merece ser sancionado.

De lo contrario, la Ley de Delitos Informáticos tendrá la misma escasa aplicación que han tenido los artículos correspondientes del Código Penal que están vigentes desde el año 2000. En nuestro sistema jurídico, la jurisprudencia también es una fuente de Derecho y sirve para interpretar mejor la casuística existente y contribuir a la seguridad jurídica. Sin operadores legales correctamente capacitados para entender las relaciones y complejidades de los entornos digitales, las conductas criminales no podrán ser efectivamente combatidas y podrían terminar afectando libertades.