Bill Savory (1916 – 2004) fue un músico e ingeniero de sonido, que grabó del aire una serie de programas de radio de los más importantes músicos del jazz durante la década del 30. Savory realizó estas grabaciones en discos de aluminio o acetato de 16 pulgadas a una velocidad de 33 ⅓ rpm, gracias a lo cual logró aumentar en gran medida la capacidad de almacenamiento estándar de la época.

La Colección Savory está formada por casi mil registros en vivo de los más grandes músicos de la época del Swing Jazz, como Ella Fitzgerald, Teddy Wilson, Fats Waller, Benny Goodman, Louis Armstrong, Billie Holiday, Count Basie, Coleman Hawkins, Lester Young, Bunny Berigan, Harry James y otros muchos cuyas voces y acordes se pensaban perdidos para siempre. Savory atesoró este patrimonio como si oro en polvo se tratara y sólo permitió que un puñado de personas escucharan una mínima fracción de ese repertorio, gracias a lo cual se acrecentó la valía de su colección en algunos círculos especializados hasta extremos míticos.

A la muerte de Savory, los herederos vendieron su colección al Museo Nacional de Jazz de Harlem de la ciudad de Nueva York (Museum Acquires Storied Trove of Performances by Jazz Greats). En la actualidad el Museo se encuentra digitalizando estos registros. Sin embargo, debido al deterioro en que se encuentra parte de la colección, la tarea es todo un reto. Loren Schoenberg director ejecutivo del Museo estima que un 25 por ciento de la Colección está en un excelente estado, la mitad recuperable y un 25 por ciento en condiciones realmente malas.

Hasta ahora todas son buenas noticias: un repertorio musical de una época mítica del jazz ha salido a la luz, el Museo Nacional de Jazz de Harlem anuncia que ha comprado la colección, la está restaurando y pretende colgarla en línea para el disfrute de todos los amantes del mejor jazz. Pero no todo es felicidad en esta historia, tenemos a los derechos de autor para aguar en parte la fiesta.

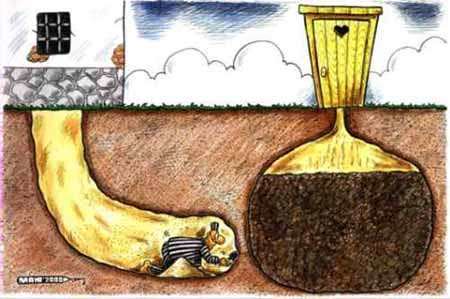

Savory era un melómano y un gran ingeniero de sonido, pero a fin de cuentas también un aficionado que formó su ahora famosa colección a partir de programas de radio sin contar con ningún tipo de acuerdo de reproducción o distribución de tales trabajos. Con los titulares de los derechos que puedan ser hallados no hay mayor problema, se pacta con ellos la forma de retribución y listo. Pero no todos los titulares de los derechos de las piezas de la Colección Savory pueden ser ubicados. Las grabaciones tienen cuando menos 70 años y los ejecutantes deben haber fallecido, otros no tuvieron herederos, casos habrá de aquellos que no puedan ser ubicados o ninguna discográfica esté en capacidad de reclamar los derechos. Estamos en la tierra de nadie de los derechos de autor, en ese agujero negro que son las llamadas obras huérfanas.

Los derechos de autor otorgan una protección automática a las obras desde el momento de su creación, que perdura por toda la vida del creador más un lapso adicional de tiempo. Quien desee utilizar una obra que se encuentre dentro de este período debe obtener la autorización de su titular, sino quiere incurrir en una infracción. Las obras huérfanas son aquellas que aún cuando siguen protegidas por los derechos de autor sus titulares no pueden ser identificados.

Más que un problema para los titulares de las obras huérfanas —por lo general nunca aparecen-, el inconveniente reside en cómo garantizar que aquellos que ponen a disposición del público a través de algún proceso de digitalización estas obras huérfanas, no sean responsables por infringir los derechos de autor en caso de que aparezca su titular.

Jerry Brito y Bridget Dooling (An Orphan Works Affirmative Defense to Copyright Infringement Actions) reconocen que el problema de las obras huérfanas generan hasta tres tipos de costos. En primer lugar la incertidumbre que generan las obras huérfanas da lugar a una prima de riesgo que se puede trasladar a los consumidores. En el caso se decida utilizar una obra huérfana es altamente probable que el costo de la posible infracción se traslade vía un mayor precio del producto a los consumidores. Por otro lado, se produce una reducción de la oferta de nuevas obras creativas disponibles, en la medida que se desalienta la creación de obras derivadas. Finalmente, daña los esfuerzos de archivar y mantener el patrimonio cultural de la nación.

Algunos países han impuesto algunas soluciones a esta problemática. Por ejemplo, en Dinamarca y Hungría se han creado unas licencias colectivas ampliadas expedidas por un organismo público para poder utilizar este tipo de obras. De la misma forma, en Canadá el Copyright Board of Canada emite unas licencias no exclusivas. Google, en los acuerdos alcanzados en el marco de su proyecto para desarrollar su Google Books (¿Le llegó la hora a Google?) destinará US$ 35 millones para la creación de un Registro Independiente de Derechos de Autor, encontrar a los titulares de derechos ilocalizables y mantener una base de datos actualizada sobre los autores y su ubicación. Modelo que parece seguir el High Level Group on Digital Libraries (aquí). Sin embargo, la organización Action on Authors’ Rights del Reino Unido, logró que una medida similar fuera eliminada de la Digital Economy Bill.

Los derechos de autor no sólo pretenden remunerar al titular, sino incentivar la creación, no se logra este objetivo si un grupo importante de trabajos se coloca en tierra de nadie, fuera del mercado cultural, lejos del alcance del público. En el caso peruano, se podría plantear la creación de un tipo de licencia especial a título oneroso, administrada por INDECOPI para la digitalización y utilización, incluso comercial, de este tipo de trabajos.

Empezamos con jazz, terminamos igual. El año pasado se cumplieron los cincuenta años de la cinta Anatomy of a murder (1959) de Otto Preminger. La banda sonora fue compuesta por el genial Duke Ellington. Happy Anatomy, a continuación.

[vsw id=»4uCVWKDdChE» source=»youtube» width=»425″ height=»344″ autoplay=»no»]