Es común preguntarnos qué tanto sirve Internet para que paidófilos (o pedófilos) y pederastas desarrollen sus actividades con mayor soltura. Solemos pensar estos traficantes sexuales utilizan la Red como un facilitador para atrapar a niños inocentes hasta llevarlos a una telaraña de perversión y explotación sexual.

Nos encontramos ante un tema espinoso sobre el cual no existe prácticamente debate. Bien haríamos por lo menos en establecer algunas diferencias entre paidófilo y pederasta. Paidofilia (del griego παις-παιδος páis-paidós, muchacho o niño y φιλíα filía, amistad) es la atracción erótica o sexual que una persona adulta siente hacia niños o adolescentes; mientras que pederastia, etimológicamente significa el “abuso sexual cometido con niños”. Es decir, un pederasta es un paidófilo pero un paidófilo no es siempre un pederasta. La misma lógica es la que se sigue con los varones heterosexuales y los violadores. En ambos casos lo sancionable -y detestable- es la patología, la cual no debe ni puede servir para criminalizar el deseo.

El Grupo Multiestatal sobre Redes Sociales (The Multi-State Working Group on Social Networking) de la Asociación Nacional de Procuradores Generales (National Association of Attorneys General) de los Estados Unidos, solicitó a un Grupo de Trabajo liderado por el Berkman Center for Internet & Society que elaborara un estudio para determinar en qué medida la tecnología actual podría hacer frente a los riesgos para la seguridad de los menores en línea, enfocándose básicamente en las redes sociales de los Estados Unidos.

El documento final (Enhancing child safety and online technologies), disponible en la Red, recoge las siguientes conclusiones:

– La investigación encontró que en los casos estudiados suelen participar jóvenes post-pubescentes conscientes de que estan relacionándose con un varón adulto que busca tener actividades sexuales.

– La intimidación y el acoso, se produce la mayoría de las veces por sus pares, tanto en línea como sin conexión.

– Internet aumenta la disponibilidad de contenidos perjudiciales y la problemática de contenidos ilegales, pero no siempre aumenta la exposición de menores a estos contenidos peligrosos.

– El perfil de riesgo depende de los usos de los menores y su perfil psicológico que utilizan las redes sociales. Las redes sociales no son el espacio más común para socializar y por lo tanto para la exposición de contenido peligroso, pero son utilizadas con frecuencia en relaciones de acoso par-a-par, probablemente porque son ampliamente utilizados por los menores y principalmente para reforzar relaciones sociales preexistentes.

– Los menores no son iguales en situaciones de riesgo en línea. Aquellos que son más vulnerables a menudo participan en comportamientos riesgosos y tienen también dificultades en otros aspectos de su vida. El perfil psicosocial, y en particular, el entorno familiar de los menores son orígenes de riesgo antes que la utilización de determinado medio de comunicación o tecnología. Tales casos se producen cuando hay poca supervisión de un adulto o existe un uso indebido de drogas y abuso físico o mental.

– Muchas áreas requieren mayor investigación. Por ejemplo, poco se sabe sobre la interacción entre los riesgos y el papel de los menores en contribuir a las condiciones de inseguridad.

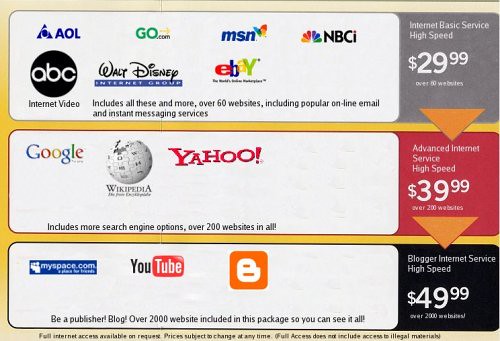

El Grupo de Trabajo no cree que se deba suscribir una tecnología o un conjunto de tecnologías para proteger a los menores en Internet. En cambio, cree que los Procuradores Generales deben seguir trabajando en colaboración con todas las partes interesadas en la búsqueda de un enfoque multifacético para mejorar la seguridad de los menores en Internet.

Finalmente, hay una recomendación del Estudio que destaco, se nos señala que los padres tenemos una gran responsabilidad: educarnos acerca de Internet y la forma en que nuestros hijos lo utilizan, explorar y evaluar la eficacia de las tecnologías disponibles por nuestros hijos y su contexto familiar y adoptar las herramientas de proteción apropiadas; que participemos con nuestros hijos en el uso de Internet, ser conscientes de los riesgos que enfrentan los jóvenes para ayudar a nuestros niños a comprender y a navegar por las tecnologías, estar atentos a situaciones de riesgo y reconocer cuándo necesitamos buscar la ayuda de otros.

Una reseña de este trabajo se puede leer en Wired (Bullies Worse than Predators On Social Networks) y un comentario del mismo en el blog de Enrique Dans (Redes sociales, niños y cuentos de viejas).